martes, 5 de octubre de 2010

lunes, 4 de octubre de 2010

NAND & NOR

Puerta NO (NOT)

La puerta lógica NO (NOT en inglés) realiza la función booleana de inversión o negación de una variable lógica. Una variable lógica A a la cual se le aplica la negación se pronuncia como "no A" o "A negada".

La ecuación característica que describe el comportamiento de la puerta NOT es:

Su tabla de verdad es la siguiente:

| Entrada A | Salida  |

|---|---|

| | |

| | |

Puerta NO-Y (NAND)

La puerta lógica NO-Y, más conocida por su nombre en inglés NAND, realiza la operación de producto lógico negado. En la figura de la derecha pueden observarse sus símbolos en electrónica.

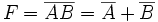

La ecuación característica que describe el comportamiento de la puerta NAND es:

Su tabla de verdad es la siguiente:

| Entrada A | Entrada B | Salida  |

|---|---|---|

| | | |

| | | |

| | | |

| | | |

lunes, 27 de septiembre de 2010

IDENTIDADES BÁSICAS DEL ÁLGEBRA BOOULEANA

Existen 17 diferentes identidades del álgebra boouleana las cuales nos ayudan a simplificar las ecuaciones o diagramas boouleanas.

viernes, 24 de septiembre de 2010

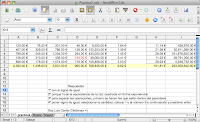

celda absoluta y relativa

Referencias relativas

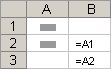

Una referencia relativa en una fórmula, como A1, se basa en la posición relativa de la celda que contiene la fórmula y de la celda a la que hace referencia. Si cambia la posición de la celda que contiene la fórmula, se cambia la referencia. Si se copia la fórmula en filas o columnas, la referencia se ajusta automáticamente. De forma predeterminada, las nuevas fórmulas utilizan referencias relativas. Por ejemplo, si copia una referencia relativa de la celda B2 a la celda B3, se ajusta automáticamente de =A1 a =A2.

Fórmula copiada con referencia relativa

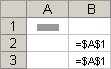

Referencias absolutas

: Una referencia de celda absoluta en una fórmula, como $A$1, siempre hace referencia a una celda en una ubicación específica. Si cambia la posición de la celda que contiene la fórmula, la referencia absoluta permanece invariable. Si se copia la fórmula en filas o columnas, la referencia absoluta no se ajusta. De forma predeterminada, las nuevas fórmulas utilizan referencias relativas y es necesario cambiarlas a referencias absolutas. Por ejemplo, si copia una referencia absoluta de la celda B2 a la celda B3, permanece invariable en ambas celdas =$A$1.

Jerarquia de operadores

Un operador es un símbolo o palabra que significa que se ha de realizar cierta acción entre uno o dos valores que son llamados operandos.

Tipos de Operadores:

a) Aritméticos (su resultado es un número): potencia, * , / , mod, div, + , -

b) Relacionales (su resultado es un valor de verdad): =, <, >, <=, >=, <>

c) Lógicos o Booleanos (su resultado es un valor de verdad): not, and, or

d) Alfanuméricos : + (concatenación)

e) Asociativos. El único

operador asociativo es el paréntesis ( ) , el cual permite indicar en qué orden deben realizarse las operaciones. Cuando una expresión se encuentra entre paréntesis, indica que las operaciones que están dentro de ellos debe realizarse primero. Si en una expresión se utilizan más de un paréntesis se deberá proceder primero con los que se encuentren más hacia el centro de la expresión.

Jerarquía de Operaciones:

( )

signo

Potencia

Producto y división

Div

Mod

Suma y resta

Concatenación

Relacionales

Negación

And

Or

Datos de tipo entero tienen los operadores +, -, *, /, div, mod, abs, sqr, sqrt, ln, exp, sin, cos, tan, pow, etc. Los datos de tipo real tienen los mismos operadores enteros y además trunc, round, int, y otros. La suma y multiplicación de datos de tipo real cumplen la propiedad conmutativa, pero no siempre la asociativa y la distributiva.

Para resolver una expresión aritmética se deben seguir las siguientes reglas:

· Primero se resuelven las expresiones que se encuentran entre paréntesis.

· Se procede aplicando la jerarquía de operadores.

· Al evaluar una expresión, si hay dos operadores con la misma jerarquía, se procede a evaluar de izquierda a derecha.

· Si hay expresiones relacionales, se resuelven primero paréntesis, luego se encuentran los valores de verdad de las expresiones relacionales y por último se aplica jerarquía de operadores lógicos. En caso de haber iguales, proceder de izquierda a derecha.

lunes, 13 de septiembre de 2010

configuracion basica de un router

Router > enable Router # configure terminal Router (config) #

Configuración de las interfaces Ethernet del router

Ahora, debemos hacer que se comuniquen las dos redes conectadas al router. Supongamos que el nombre de la interfaz conectada a PC1 es fa0/0 y el de la conectada a PC2 es fa0/1 y que estamos en modo de configuración global.

A continuación los comandos a ingresar:

Interfaz fa0/0:

Router (config) # interface fa0/0

Interfaz fa0/1:

Esto es todo en relación a la configuración de las interfaces. Las dos redes deberían ahora comunicarse entre ellas. Podemos comprobarlo con un comando ping de un PC de una red hacia un PC de otra red.

No olvides guardar tu configuración actual utilizando el comando apropiado.

Configuración del acceso Telnet al router

Ya que la configuración con el cable de consola y HyperTerminal no es práctico, se puede permitir que los administradores se conecten al router vía una sesión Telnet desde cualquier PC de una de las dos redes.

Pasamos primero en modo de configuración global, luego en modo de configuración de línea VTY:

configurará la posibilidad de 5 sesiones telnet simultáneas en este router.

Llegamos ahora al prompt de configuración de línea. Para activar Telnet, no hay más que poner una contraseña a la línea:

Guardamos la configuración.

Importante: antes de conectarnos vía una sesión Telnet debemos haber definido una contraseña para el modo privilegiado. Si no es así, el router rechazará la conexión

viernes, 3 de septiembre de 2010

martes, 31 de agosto de 2010

Yenaka baile

jueves, 26 de agosto de 2010

Sistema Binario

martes, 24 de agosto de 2010

Yenka

lunes, 23 de agosto de 2010

La ingenieria en los sistemas de control

- Ecuaciones diferenciales y otras relaciones matemáticas.

- Diagramas en bloque.

- Gráficas en flujo de análisis.

martes, 17 de agosto de 2010

sistema de control

- Hechos por el hombre.

- Naturales incluyendo sistemas biológicos.

- Cuyos componentes están hechos por el hombre y otros naturalmente.

- Entrada --> estimulo externo que se aplica a un sistema con el proposito de producir una respuesta específica.

- Salida --> respuesta obtenida por el sistema, que puede o no relacionarse con la entrada.

- Variable --> elemento que se desea controlar.

- Mecanismos sensores --> receptores que miden los cambios que se producen en la variable.

- Medios motores --> partes que influyen en la acción de producir un cambio de orden correctivo.

- Fuentes de energía --> energia necesaria para generar cualquier tipo de actividad dentro del sistema.

- Retroalimentación.

Diagrama de Flujo

- Óvalo: Inicio y término (Abre y/o cierra el diagrama).

- Rectángulo: Actividad (Representa la ejecución de una o más actividades o procedimentos).

- Rombo: Decisión (Formula una pregunta o cuestión).

- Círculo: Conector (Representa el enlace de actividades con otra dentro de un procedimiento).

- Triangulo boca abajo: Archivo definitivo (Guarda un documento en forma permanente).

- Triangulo boca arriba: Archivo temporal (Proporciona un tiempo para el almacenamiento del documento)

- Flechas: Flujo

- Romboide: Entrada de datos.

- Forma de paleta de pintor: Impresión o salida.

- Corchete: Comentario.

- Pedir la edad a una persona.

- Pedir su genero.

- Si la edad es mayor a 18 escribir mayor de edad

- En caso contrario escribir menor de edad.

- Si el genero es M escribir Hombre.

- Si el genero es F escribir Mujer.

lunes, 16 de agosto de 2010

sistemas

viernes, 13 de agosto de 2010

Resolución de problemas

- Análisis del problema.

- Diseño de algoritmo.

- Verificación de Algoritmo.

- Preciso: indicar el orden de realización de cada paso.

- Definido.

- Finito

- Ingresar los datos del salario.

- Ingresar los datos de impuesto.

- Ingresar las horas que trabaja.

- Multiplicar los datos del paso 3 por los datos del paso 1

- Dividir los datos del paso 2 entre 100.

- Restar los datos del paso 4 entre los datos del paso 5

- Identificar el paso peatonal de la calle.

- Colocarse en la banqueta, enfrente del paso peatonal.

- Esperarse a que se ponga la luz verde del semáforo del peatón.

- Cuando se ponga la luz verde cruzar por el paso peatonal.

- Subirse a la banqueta del otro lado.

martes, 10 de agosto de 2010

¿Qué es un algoritmo?

Un algoritmo es un conjunto finito de pasos específicos y organizados para

realizar una labor.

Ejemplo:

- Cocinar en una olla el azúcar y el agua y calentar a fuego medio hasta que se haga caramelo líquido (color dorado). Verterlo rápidamente en el fondo de un molde.

- Licuar el resto de ingredientes y ponerlos en el molde donde se puso el caramelo.

- Cubrir el molde con plástico de cocina y cocinar a baño María por 45 min. a fuego lento.

- Comprobar si se ha cocinado lo suficiente o no moviéndolo suavemente (la consistencia debe parecerse a la de la gelatina). Si está bien cocinado retirar del fuego y dejar enfriar en el mismo molde. Si aún está un poco crudo, dejar cocinar unos pocos minutos más y luego enfriar.

- Desmoldar el flan cuando esté bien frío y servir.

viernes, 7 de mayo de 2010

Capitulo 8

Virus:

Un virus es un programa que se ejecuta y se propaga al modificar otros programas o archivos. Un virus no puede iniciarse por sí mismo, sino que debe ser activado. Una vez que está activado, un virus no puede hacer más que replicarse y propagarse. A pesar de ser simple, hasta este tipo de virus es peligroso, ya que puede utilizar rápidamente toda la memoria disponible e interrumpir completamente el sistema.

Un virus más peligroso puede estar programado para borrar o dañar archivos específicos antes de propagarse. Los virus pueden transmitirse mediante documentos adjuntos a correos electrónicos, archivos descargados, mensajes instantáneos, disquetes, CD o dispositivos USB.

Spyware:

Es cualquier programa que reúne información personal de la computadora sin permiso o conocimiento. Esta información se envía a los anunciantes u otros usuarios de Internet y puede incluir contraseñas y números de cuentas.

Generalmente, el spyware se instala de manera inadvertida al descargar un archivo, instalar otro programa o hacer clic en un elemento emergente. Puede disminuir la velocidad de una computadora y realizar cambios a las configuraciones internas, y también crear más vulnerabilidades para otras amenazas. Además, el spyware puede ser muy difícil de eliminar.

Cookies de seguimiento:

Las cookies son un tipo de spyware, pero no siempre son perjudiciales. Se utilizan para registrar información de los usuarios de Internet cuando visitan sitios Web.

Adware:

El adware es una forma de spyware utilizada para recopilar información acerca de un usuario, de acuerdo con los sitios Web que éste visita. A continuación, esta información se utiliza para publicidad orientada a un usuario en particular. Generalmente, el usuario instala el adware a cambio de un producto "gratuito". Cuando un usuario abre una ventana del explorador, el adware puede iniciar nuevas ventanas que intentan publicitar productos o servicios de acuerdo con las prácticas de navegación del usuario.

Gusanos:

Un gusano es similar a un virus pero, a diferencia de éste, no necesita adjuntarse a un programa existente. Un gusano utiliza la red para enviar copias de sí mismo a cualquier host conectado. Un gusano puede ejecutarse independientemente y propagarse rápidamente. No requieren necesariamente activación o intervención humana. Los gusanos que se propagan por sí mismos por la red pueden tener un impacto mucho mayor que un simple virus y pueden infectar rápidamente grandes partes de Internet.

Caballo de Troya:

Es un programa que no se replica por sí mismo y que se escribe para asemejarse a un programa legítimo, cuando en realidad se trata de una herramienta de ataque. Un caballo de Troya se basa en su apariencia legítima para engañar a una victima a fin de que inicie el programa. Puede ser relativamente inofensivo o contener códigos que pueden dañar el contenido del disco duro de la computadora.

Medidas de seguridad:

Algunas de las herramientas y aplicaciones de seguridad utilizadas en la protección de redes incluyen:

Parches y actualizaciones de software

- Protección contra virus

- Protección contra spyware

- Bloqueadores de correo no deseado

- Bloqueadores de elementos emergentes

- Firewalls

Parches y actualizaciones

Es importante mantener las aplicaciones de software actualizadas con los últimos parches y actualizaciones de seguridad a fin de ayudar a evitar las amenazas. Un parche es un pequeño código que corrige un problema específico. Por otro lado, una actualización puede incluir funciones adicionales al paquete de software y también parches para problemas específicos.

Software antivirus

El software antivirus puede utilizarse como herramienta preventiva o reactiva. Previene las infecciones y detecta y elimina virus, gusanos y caballos de Troya.

Algunas de las funciones que pueden incluirse en los programas antivirus son:

- Verificación de correo electrónico: escanea los correos electrónicos entrantes y salientes e identifica los archivos adjuntos sospechosos.

- Escaneo dinámico de residentes: verifica los archivos y documentos ejecutables cuando se accede a éstos.

- Escaneos programados: es posible programar detecciones de virus para que se ejecuten a intervalos regulares y verificar controladores específicos o toda la computadora.

- Actualizaciones automáticas: verifican y descargan características y patrones de virus conocidos. Se pueden programar para efectuar una verificación regular de actualizaciones.

Antispyware y adware

El spyware y el adware también pueden causar síntomas similares a los de los virus. Además de recopilar información no autorizada, pueden utilizar recursos importantes de la computadora y afectar el rendimiento. El software antispyware detecta y elimina las aplicaciones de spyware y también evita las instalaciones futuras. Muchas aplicaciones antispyware también incluyen la detección y la eliminación de cookies y adware.

Bloqueadores de elementos emergentes

El software bloqueador de elementos emergentes puede instalarse para evitar los elementos emergentes y las ventanas pop-under. Muchos exploradores Web incluyen, en forma predeterminada, una función de bloqueador de elementos emergentes.

Firewall:

El firewall es una de las herramientas de seguridad más efectivas y disponibles para la protección de los usuarios internos de la red contra las amenazas externas.

Los productos de firewall usan diferentes técnicas para determinar qué acceso permitir y qué acceso denegar en una red.

- Filtrado de paquetes: evita o permite el acceso de acuerdo con las direcciones IP o MAC.

- Filtrado de aplicaciones evita o permite el acceso a tipos específicos de aplicaciones según los números de puerto.

- Filtrado de URL: evita o permite el acceso a sitios Web según los URL o palabras clave específicas.

- Inspección de paquetes con estado (SPI, Stateful Packet Inspection): los paquetes entrantes deben ser respuestas legítimas de los hosts internos. Los paquetes no solicitados son bloqueados, a menos que se permitan específicamente. La SPI también puede incluir la capacidad de reconocer y filtrar tipos específicos de ataques, como los ataques DoS.

Tipos de Firewall

- Firewalls basados en aplicaciones: un firewall basado en una aplicación es un firewall incorporado en un dispositivo de hardware dedicado, conocido como una aplicación de seguridad.

- Firewalls basados en servidores: un firewall basado en servidores consta de una aplicación de firewall que se ejecuta en un sistema operativo de red (NOS), como UNIX, Windows o Novell.

- Firewalls integrados: se implementa un firewall integrado al añadir funcionalidades de hardware en un dispositivo existente, como un router.

- Firewalls personales: los firewalls personales residen en las computadoras host y no están diseñados para implementaciones LAN. Pueden estar disponibles en forma predeterminada en el SO o un proveedor externo pueden instalarlos.

Actividades:

viernes, 16 de abril de 2010

Infografía

La infografía es una representación más visual que la propia de los textos, en la que intervienen descripciones, narraciones o interpretaciones, presentadas de manera gráfica normalmente figurativa, que pueden o no coincidir con grafismos abstractos y/o sonidos. La infografía nació como un medio de trasmitir información gráficamente. Los mapas, gráficos, viñetas, etc. son infogramas, es decir unidades menores de la infografía, con la que se presenta una información completa aunque pueda ser complementaria o de sintesis.

El término también se ha popularizado para referirse a todas aquellas imágenes generadas por ordenador. Más específicamente suele hacer referencia a la creación de imágenes que tratan de imitar el mundo tridimensional mediante el cálculo del comportamiento de la luz, los volúmenes, la atmósfera, las sombras, las texturas, la cámara, el movimiento, etc.

Estas técnicas basadas en complejos cálculos matemáticos, pueden tratar de conseguir imágenes reales o no, en cuyo caso se habla de fotorrealismo.

10 consejos:

1. INFORMARll

INFORMAR

En la infografía periodística, el periodismo manda. El fin del gráfico es informar. El diseño en esta disciplina debe ser una herramienta y nunca un fin. El rigor y la comprensibilidad debe estar siempre por encima de la estética. Caer en el espectáculo por el espectáculo es pan para hoy y hambre para mañana.

2. ORGANIZAR LA INFORMACIÓN

ORGANIZAR LA INFORMACIÓN

El consumo de los gráficos en los periódicos es rápido. El contenido debe estar muy bien organizado para que el lector siga un orden lógico.

3. COLOR

COLOR

Para conseguir esa información el color debe ser nuestra principal arma. Aunque sea en blanco y negro. Usar tonos neutros claros y marcar con un rojo o un negro la ‘línea a seguir’ resulta siempre efectivo

(Ver imagen ampliada en el portfolio de John Grimwade)

4. CLARIDAD

CLARIDAD

Para que ese color sea útil en la organización, nuestro gráfico tiene que ser claro. No en los tonos, si no en el sentido de dejar de lado el horror vacui. En un periódico no funciona la barroco.

5. SHOW DON’T TELL (MUESTRA, NO DIGAS)

SHOW, DON'T TELL

Es una máxima. El periódico está lleno de texto. Para hacer un gráfico, usemos lo visual.

6. COMPARAR

COMPARAR

En el periodismo es básico dar contexto. La infografía ayuda mucho a esto. Las comparaciones acercan al lector una información de otro modo difícil de comprender. Un ejemplo: El paseo de Buzz y Aldrin en al Luna. Recorrer tantos miles de Km para un paseo de menos de 100 m.

7. NO ROMPER LAS ESCALAS SI NO ES ABSOLUTAMENTE NECESARIO

NO ROMPER LAS ESCALAS NO ES ABSOLUTAMENTE NECESARIO

Muchas veces, en tema económicos se tiende a partir o falsear la escala para exagerar la tendencia. Eso es mentir.

8. DOCUMENTACIÓN

DOCUMENTACIÓN

Para hacer todo esto es necesario una gran cantidad de datos. un gráfico necesita más información que texto. Por ello, un gráfico jamás puede ser un relleno cuando no hay información. Un texto puede decir ‘ en el norte de Somalia’. Un gráfico necesita saber el punto exacto.

9. ALIARSE CON LOS REDACTORES

ALIARSE CON LOS REDACTORES

En todo trabajo, el equipo es básico. En este, en el no sabemos exactamente lo que quiere el cliente (lectores) lo es aún más, ya que la percepeción es subjetiva

10. APRENDER.

APRENDER

Estar al tanto de las nuevas corrientes, de diseño y de periodismo. No pensar que ya se sabe suficiente. Eso es un error en cualquier campo, pero más aún en un producto cuya duración máxima es de un día.